La technologie permet de créer de fausses bandes sonores. Mais elle permet aussi de les détecter. Le Défi Plus a passé trois bandes sonores des « Moustass Leaks » dans un programme de détection de deepkafes.

Les bandes sonores d’écoutes téléphoniques alléguées diffusées par « Missier Moustass » sont-elles authentiques ? Certains protagonistes et observateurs avancent l’utilisation de l’intelligence artificielle (IA).

Selon eux, ces bandes sonores ont été créées de toutes pièces par l’IA. Selon les journalistes de TéléPlus et Radio Plus, des sons en fond se font entendre, comme des sonneries de téléphone et des bruits de papier. Des interlocuteurs ont également des quintes de toux, prennent de grandes inspirations ou reniflent. Selon eux, ces bruitages n’ont pas pu être générés par une IA, ou du moins pas avec autant de fluidité.

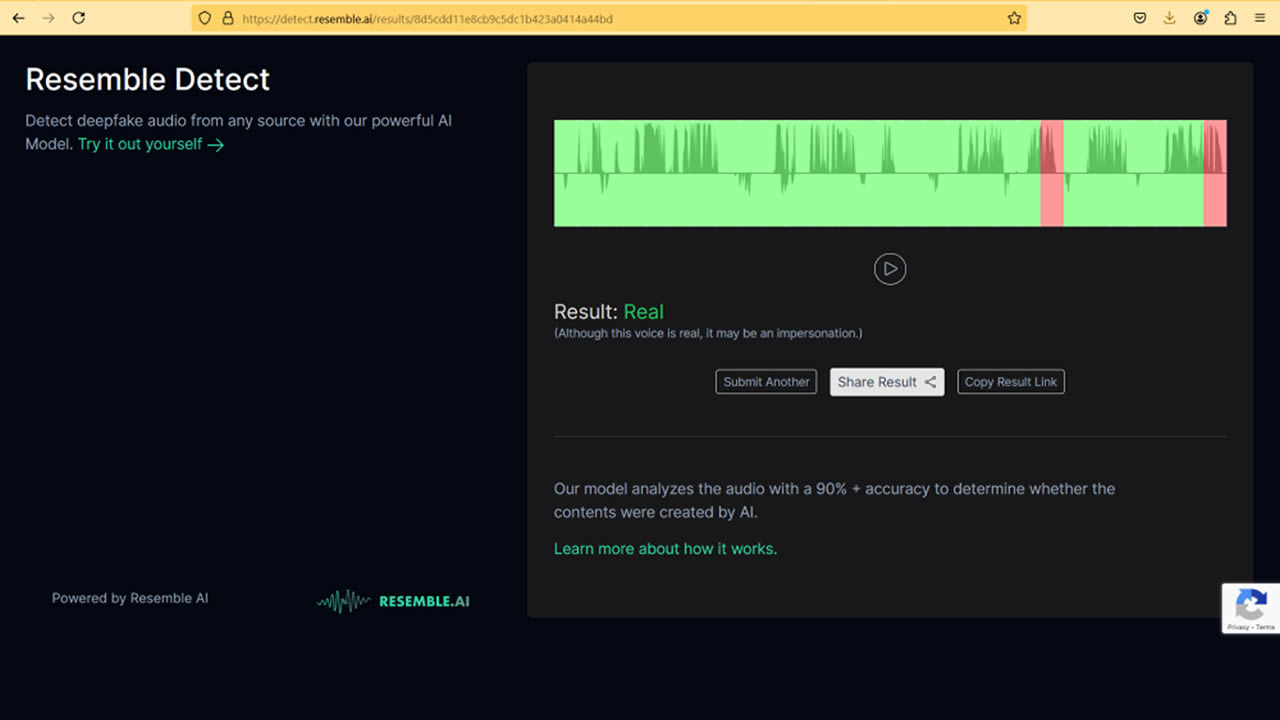

Mais pour en être quasiment sûrs, les journalistes ont passé certaines bandes sonores dans un détecteur de deepfakes. Il s’agit du site internet detect.resemble.ai. À chaque fois, le logiciel a déterminé que les sons n’ont pas été générés par une IA. Le Défi Plus en a fait de même. Nous avons téléchargé les sons en format MP3 de trois récentes vidéos de « Missier Moustass ». Notons que le site revendique un taux de réussite de l’ordre de 90 %. Les captures d’écran de ces tests sont à visionner plus bas. Dans les trois cas, le logiciel qualifie les sons de réels.

Appel via WhatsApp : une clé capable de décrypter n’importe quelle conversation sur WhatsApp

Certains protagonistes, dont les voix sont entendues dans les conversations des « Moustass Leaks » affirment que ces appels ont été passés sur le service de messagerie WhatsApp. Or, ce dernier revendique un cryptage entre les deux interlocuteurs lors des appels vocaux comme lors des conversations écrites. Cependant, selon un expert en cybersécurité, qui a souhaité garder l’anonymat que Le Défi Plus, a interrogé, il existe un moyen de les décrypter. Il s’agit de la key escrow. Cet outil est normalement destiné aux gouvernements et aux autorités en général dans des cas de sécurité nationale et de lutte contre la criminalité. Cependant, cela soulève des préoccupations en matière de vie privée et de sécurité des données.

Les autorités justifient l'accès aux communications cryptées par la nécessité de surveiller et de prévenir les activités criminelles et terroristes. Des gouvernements obligent les entreprises technologiques, telles que Meta à qui appartiennent WhatsApp et Messenger, à fournir les clés de déchiffrement ou à affaiblir volontairement le chiffrement. Mais le risque est que ces clés soient exploitées par des cybercriminels.

Par ailleurs, les défenseurs de la vie privée soutiennent que l'accès gouvernemental aux communications cryptées peut conduire à des abus et à une surveillance massive. C’est pourquoi il existe un garde-fou. Les keys escrow sont stockées auprès d'un tiers de confiance et ne sont accessibles qu'avec une autorisation appropriée.

J'aime

J'aime