Méfiez-vous des cadeaux comme des souris ou des clés USB, mais aussi des objets connectés comme des machines à café intelligentes. Tous ces accessoires à première vue inoffensifs peuvent permettre à des pirates d’infiltrer des infrastructures informatiques d’entreprises même protégées.

Si vous pensez que le piratage des infrastructures informatiques des entreprises demande de grandes connaissances en informatique et des heures pour déchiffrer des mots de passe, vous vous trompez. Il suffit souvent de quelques outils sous la forme de matériel (hardware) pour s’infiltrer dans un système informatique même sécurisé. Deux hackers éthiques en ont fait la démonstration lors du PwC Cyber Symposium le mercredi 26 juin 2024, à Royal Green, Moka.

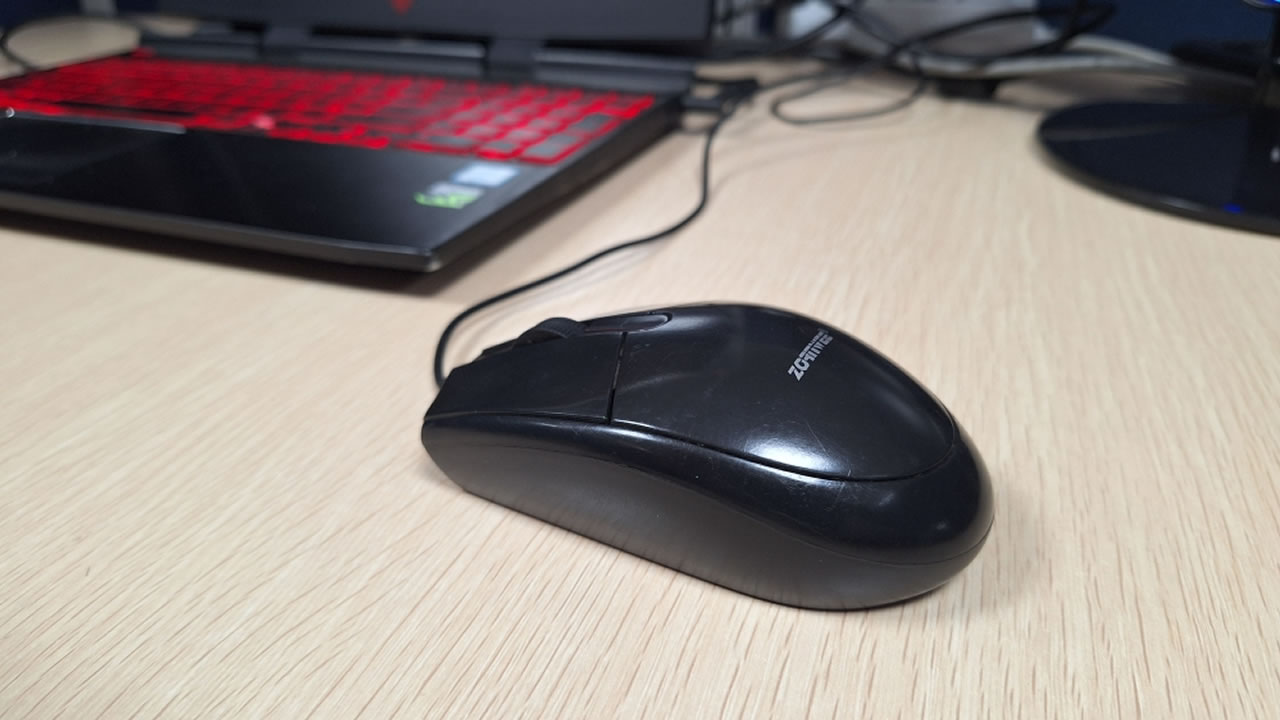

Simon Petitjean et Antoine Goichot, tous deux de PwC Luxembourg, ont utilisé une méthode aussi simple qu’efficace. Dans leur scénario, le Chief Executive Officer (CEO) d’une entreprise fictive reçoit en cadeau lors d’un séminaire une simple souris d’ordinateur. Rien ne démarque cet objet d’une autre souris sur le marché. Pourtant, elle est piégée. En la branchant, le CEO donne involontairement accès à distance à son ordinateur au pirate informatique. Les deux hommes ont ensuite démontré comment il est facile d’accéder à toutes les données de l’ordinateur ciblé, même à des kilomètres de distance. Il est alors possible pour le hacker de s’infiltrer dans l’ensemble de l’infrastructure informatique de l’entreprise sur laquelle l’ordinateur est connecté. De multiples possibilités s’offrent alors aux pirates informatiques. Ils peuvent déposer un ransomware, voler des données confidentielles ou simplement les supprimer et bloquer le système.

Simple clavier

Mais comment est-il possible de connecter une souris piégée sans que l’antivirus de l’ordinateur ou le pare-feu de l’infrastructure informatique de l’entreprise ne la détecte ? « En fait la souris s’est fait passer pour un simple clavier. D’un point de vue technique, c’est comme si on branche un clavier qui tape très vite. Donc (pour l’antivirus), cela n’a rien de malveillant. Il faut malheureusement se méfier de tout. Quasiment tout peut être utilisé par des hackers pour de mauvaises intentions », affirme Antoine Goichot.

Il cite l’exemple des clés USB (pendrives) qu’on peut recevoir comme cadeau. Un autre exemple est plus surprenant. Il s’agit d’une entreprise dont le système informatique a été piraté via une machine à café connectée. Cette entreprise avait installé cet objet connecté afin de suivre la consommation de café dans ses locaux. Malheureusement, des pirates informatiques ont réussi à s’infiltrer dans le système informatique en y entrant par cette machine à café intelligente.

Simon Petitjean explique que la meilleure façon de se protéger des attaques informatiques est de cumuler les protections. Chaque outil ou initiative qui protège l’infrastructure informatique est similaire à un bouclier. Chacun a ses failles qui laissent passer des attaques, mais le cumul de ces boucliers limite le risque d’attaque. Il faut également procéder régulièrement à un audit de son système via des hackers éthiques. Ces derniers prennent le rôle de véritable pirates informatiques pour tenter de pirater le système et ainsi d’en détecter les failles afin de les corriger. « Tester ses protections permet de vérifier si elles sont étanches ou si elles comportent des failles. On peut procéder à ces tests à une fréquence annuelle ou pluriannuelle », affirme Antoine Goichot.

J'aime

J'aime