[[{"type":"media","view_mode":"media_large","fid":"8280","attributes":{"class":"media-image aligncenter size-full wp-image-16348","typeof":"foaf:Image","style":"","width":"1403","height":"1285","alt":"Profil d"}}]]

LES HACKERS CÉLÈBRES

[col-md-3]

KEVIN MITNICK

[[{"type":"media","view_mode":"media_large","fid":"8281","attributes":{"class":"media-image aligncenter size-full wp-image-16352","typeof":"foaf:Image","style":"","width":"800","height":"960","alt":"KEVIN MITNICK"}}]]

Baptisé « Le pirate informatique le plus recherché de l’histoire », il a piraté le système d’alerte défense nationale et volé plusieurs secrets industriels aux États-Unis.

[/col-md-3]

[col-md-3]

KEVIN POULSEN

[[{"type":"media","view_mode":"media_large","fid":"8282","attributes":{"class":"media-image aligncenter size-full wp-image-16353","typeof":"foaf:Image","style":"","width":"800","height":"960","alt":"KEVIN POULSEN"}}]]

Connu sous le pseudo « Dark Dante », il a piraté le système fédéral aux États-Unis pour y voler des données sur la surveillance téléphonique. Il a été condamné à 51 mois de prison.

[/col-md-3]

[col-md-3]

GARY MCKINNON

[[{"type":"media","view_mode":"media_large","fid":"8283","attributes":{"class":"media-image aligncenter size-full wp-image-16350","typeof":"foaf:Image","style":"","width":"800","height":"960","alt":"GARY MCKINNON"}}]]

Sur le web, il s’appellait « Solo ». Sur une période d’un an en 2001, il a accédé illégalement à 97 ordinateurs appartenant à l’armée et à la NASA.

[/col-md-3]

[col-md-3]

JONATHAN JAMES

[[{"type":"media","view_mode":"media_large","fid":"8284","attributes":{"class":"media-image aligncenter size-full wp-image-16351","typeof":"foaf:Image","style":"","width":"800","height":"960","alt":"JONATHAN JAMES"}}]]

Connu comme « Comrade » sur le net, à l’âge de 15 ans, il a piraté le département de la défense des États-Unis et le serveur de la NASA.

[/col-md-3]

[row custom_class=""][/row]

VICTIMES: LA GÉNÉRATION Y LA PLUS VULNÉRABLE

[padding-p-1 custom_class=""][/padding-p-1]

[col-md-3]

20 – 30

cas de phising à Maurice par an

[/col-md-3]

[col-md-3]

Personnes ayant dévoilé leurs mots de passe

Baby Boomers: 15%

Génération Y: 31%

[/col-md-3]

[col-md-3]

594

Millions affectés par le cybercrime Globalement

[/col-md-3]

[col-md-3]

348

Millions d’identités exposées mondialement

[/col-md-3]

[row custom_class=""][/row]

Le phishing est le principal mal

[[{"type":"media","view_mode":"media_large","fid":"8285","attributes":{"class":"media-image alignleft size-full wp-image-16355","typeof":"foaf:Image","style":"","width":"343","height":"282","alt":"Phishing"}}]]De quoi est-on le plus souvent victime en termes de cybercrime à Maurice ? Selon une source officielle de la Cybercrime Unit, la plupart des cas détectés sont des cas de phishing. Il y a les victimes industrielles et victimes communes. Ceux qui y ont recours sont généralement des jeunes professionnels qui maîtrisent l'outil informatique.

« Dans le commerce, les gens passent des commandes en ligne et les hackers utilisent une attaque connue comme ‘man in the middle’ », explique notre source de la Cybercrime Unit. Il s'agit d'un hacker qui se place entre le client local et son fournisseur étranger. Tout mail que le fournisseur envoie au client peut être modifié par le hacker sans que cela puisse être détecté. « Un beau jour, le hacker modifie le mail pour demander au client de verser l'argent dans un autre compte », poursuite notre source. Bien sûr, le compte appartient au hacker. Dans 75 % des cas, il est impossible de récupérer l'argent.

Les cas individuels sont plus connus : on reçoit un mail d'une institution officielle avec un lien inclus demandant de changer de mot de passe. En cliquant sur le lien, le hacker a accès à votre ordinateur et en croyant changer votre mot de passe, vous pouvez lui donner accès à votre compte d’Internet Banking. « Plusieurs banques ont été victimes de cette pratique », révèle notre source.

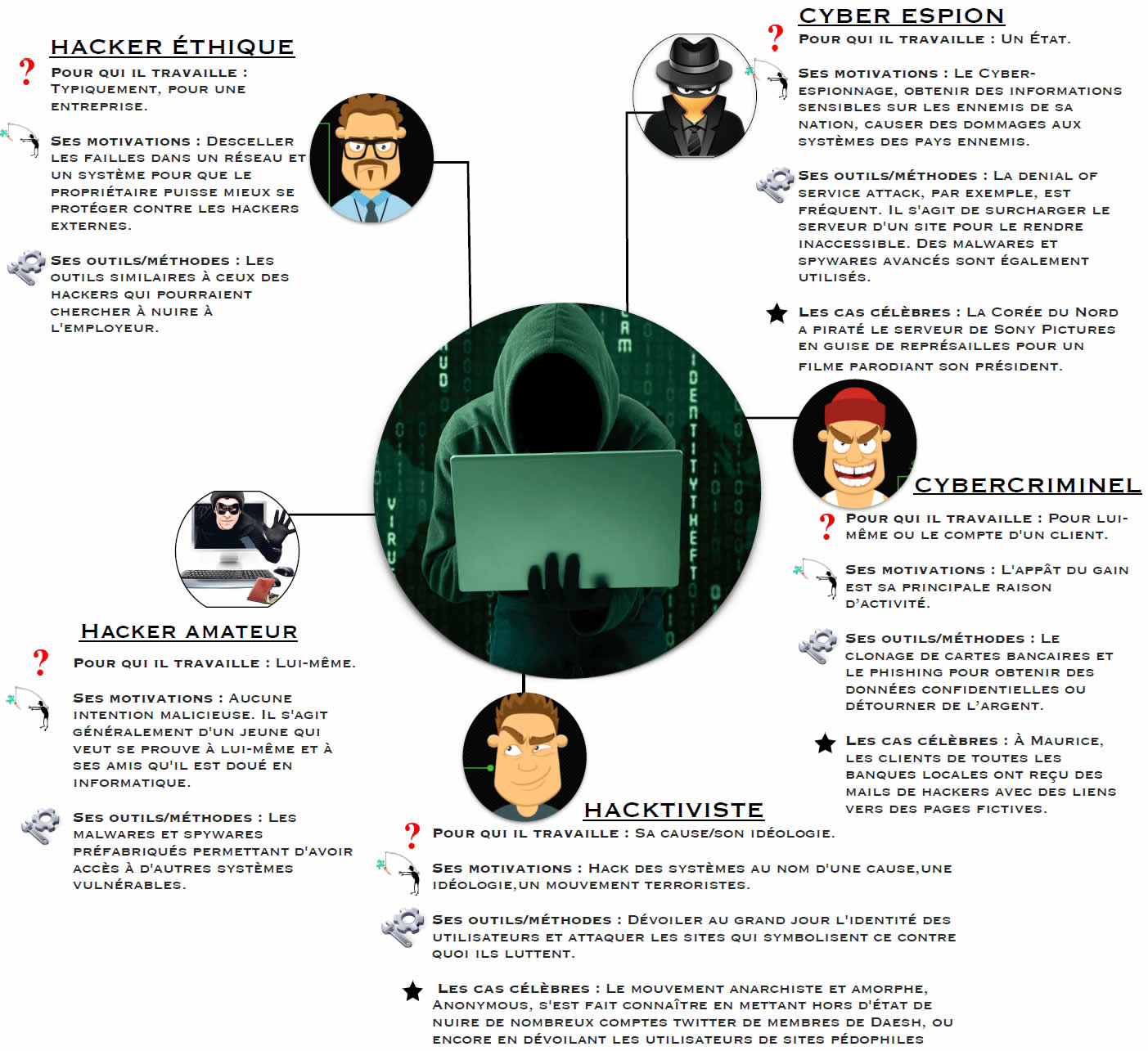

Un spécialiste de la question de la National Computer Board explique que parmi les outils les plus utilisés par les hackers, figure le ‘dark internet’, un ensemble de serveurs dont l'adresse IP est cachée, ou encore des ‘launchpads’, qui permettent d'utiliser un autre système que le sien pour lancer des attaques, le ‘denial of service’, qui vise à bloquer l'accès à un site, est aussi fréquent. Hassenjee Ruhomally, docteur en informatique, rappelle toutefois que le terme hacker n'est pas nécessairement négatif : « Il y a les ‘ethical hackers’ qui travaillent pour des sociétés afin de les aider à détecter des failles dans leur système ».